Это старая версия документа.

FAQ:

В:Что такое sniffing? О:"Прослушивание" канала и отлавливание пакетов их сети. В:Зачем это? O:Для опыта, развлечения, бесплатного интернета, драйва, много зачем, я думаю если бы у вас не было причин, вы бы не читали этого.

Немного теории Я не буду заново изобретать велосипед, статей на эту тему масса, но для меня они были не удовлетворительные и непонятными, потому пишу свой вариант с пояснениями и дословным How-To, буду рад дополнениям и поправкам, так как пишу на основе своих знаний и без большой компетентности и опыта в вопросе Давайте разберёмся, sniffing это отлавливание пакетов с некой информацией из сети, в данном случае беспроводной. Пакеты содержат в себе некоторую зашифрованную информацию. Если кто-то пытался «стать хакером» то думаю вы знакомы с понятием Брутфорс, но для тех кто никогда не занимался этим поясняю: Брутфорс - перебор паролей, часто по словарю. Вот так просто, без извращений вроде инжекции и MitB. В случае с Wi-Fi брутфорс у нас не простой, а с рюшечками. Т.е. При взломе Wi-Fi мы не можем просто пытаться подключится к точке с разными паролями, поскольку она при подключении высчитывает с паролем какую то кэш сумму, из-за этого проверка каждого пароля займёт около 1 сек, что если пароль состоит минимум из 8 знаков, хотя бы только цифрами займёт 10^8=100 000 000 сек = ~27780 часов. Потому для взлома wi-fi применяют различные способы в зависимости от типа точки доступа и типа шифрования WEP, WPA/WPA2, а также наличия WPS. Я же хотел бы описать все способы, но в свете наличия на своей точке только WPA/WPA2 опишу ниже лишь её.

Установка

Нам понадобиться не без-известная программа aircrack-ng, она должна быть в репозиториях. (Дальше и вообще в пределах этой статьи используем только консоль, GUI и другие рюрешечки я не оцениваю и не смог прикрутить).

sudo apt-get install aircrack-ng

Отлично, имеем пакет, на основе моих знаний разберём состав: airmon-ng необходим для перевода карточки Wi-Fi в режим мониторинга без него никак. airodump-ng необходим для прослушивания и сохранения прослушанных пакетов. aireplay-ng необходим для разных «Хуков», в частности для дисконекта клиента/ов от точки доступа. aircrack-ng собственно сама программа для брутфорса и перебора, к ней нужно иметь набор словарей, кои можно сделать самому или найти в интернетах - *Тысячи их!*.

Использование

Разбиваем на несколько частей, каждую рассматриваем отдельно.

airmon-ng

Самый маленький и основопологающий пакет, его проще всего использовать. Он переводит беспроводную карточку в режим мониторинга и контролирует созданный им виртуальный интерфейс.

С этого момента и далее мы будем использовать работать от имени суперпользователя и моя личная просьба, не копируйте, а набирайте ручками с пониманием.

Самый маленький и основопологающий пакет, его проще всего использовать. Он переводит беспроводную карточку в режим мониторинга и контролирует созданный им виртуальный интерфейс.

С этого момента и далее мы будем использовать работать от имени суперпользователя и моя личная просьба, не копируйте, а набирайте ручками с пониманием.

sudo su #Получаем права root

Теперь нам понадобиться узнать системное имя нашей карточки

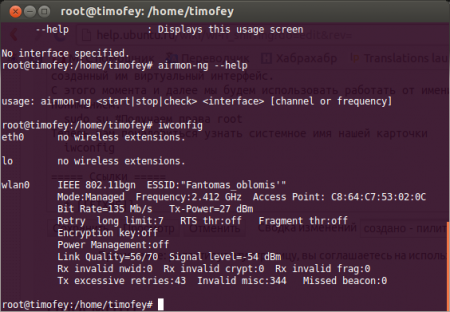

iwconfig

Смотрим вывод, в моём случае это wlan0, сделаю акцент, что не у всех оно будет обязательно wlan0.

airmon-ng <start|stop|check> <interface> [channel or frequency]

Разбираемся, airmon-ng имя покета, содержимое <start|stop|check> в пояснении не нуждается, это управление интерфейсом. <interface> системное имя адаптера, [channel or frequency] канал или частота на которой будет постоянно работать виртуальный адаптер.

<interface> системное имя адаптера, [channel or frequency] канал или частота на которой будет постоянно работать виртуальный адаптер.

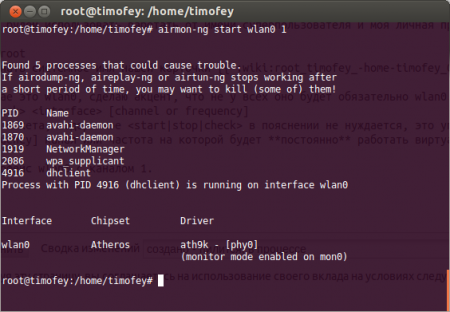

airmon-ng start wlan0 1

airmon-ng «запустить» интерфейс wlan0 с каналом 1. нас интересует вывод, внизу вывода после надписи «wlan0 Atheros ath9k - [phy0]» будет строка «(monitor mode enabled on mon0)» она нас и интересует, mon0 это имя интерфейса с которым мы будем работать далее. Для того чтобы остановить виртуальный интерфейсы, нужно или перезагрузить машину или вбить:

airmon-ng stop mon0

Где mon0 это название виртуального интерфейса.

airodump-ng

Нужна для отлавливания пакетов со всех каналов или одного канала, привыкайте к тому, что вай фай карточка работает, не с сетью, а с каналом. Если мы хотим дальше использовать aircrack-ng то нужно запускать airodump-ng с ключами для вывода файлов.

mkdir snif airodump-ng -w '/home/timofey/snif/ mon0

где -w ключ для вывода, а дальше путь куда будут сохраняться файлы прослушивания.  ещё есть ключ –channel после которого пишется номер нужного канала, использовать только при надобности, например если aireplay-ng не хочет корректно работать из-за того что не может переключится на нужный канал.

Практика, запускаем монитор, с ключём на конце, например с названием сети на которую я охочусь (для упорядочивания прослушанных файлов)

Подразумевается что Inri моя сеть и словарь который я использую для перебора содержит взарание известный мне пароль, в реальных условиях подобирать пароль очень долго и успешность зависит от словаря и сложности пароля.

ещё есть ключ –channel после которого пишется номер нужного канала, использовать только при надобности, например если aireplay-ng не хочет корректно работать из-за того что не может переключится на нужный канал.

Практика, запускаем монитор, с ключём на конце, например с названием сети на которую я охочусь (для упорядочивания прослушанных файлов)

Подразумевается что Inri моя сеть и словарь который я использую для перебора содержит взарание известный мне пароль, в реальных условиях подобирать пароль очень долго и успешность зависит от словаря и сложности пароля.

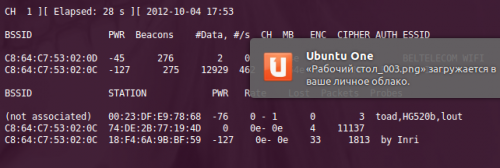

airodump-ng -w '/home/timofey/snif/Inri' mon0

Разбираем окно: CH канал который сейчас слушает монитор, Elapsed Время работы. BSSID MAC адресс роутера, PWR мощьность сигнала, чем выше значение тем лучше, -50 > -80. Beacons количество «объявлений» о существовании, чем выше, тем активнее точка. Data количество пакетов. s - скорость передачи пакетов, MB скорость. ENC - тип ключа, в данном случае WPA. ESSID - имя сети, отображаемое. Ниже STATION клиенты сетей с BSSID находящимися напротив.

74:DE:2B:77:19:4D - я 18:F4:6A:9B:BF:59 - соседка. C8:64:C7:53:02:0C - нужная нам точка доступа.

Собственно всё что нас интересует.